16 März 2025

Lösungen für die Datensicherheit

Die grundlegenden Konzepte der Informationssicherheit sind Vertraulichkeit, Integrität und Verfügbarkeit. Auf Englisch wird dies als Confidentiality, Integrity und Availability oder CIA bezeichnet.

Daher sollte ein Informationssicherheitssystem davon ausgehen, dass kommerzielle Informationen des Unternehmens vor unbefugtem Zugriff sowie vor versehentlichem Löschen oder Ändern geschützt werden müssen, und jeder Mitarbeiter Zugriff auf die für seine Arbeit erforderlichen Daten haben sollte.

Um die mit Datenlecks verbundenen Risiken zu minimieren, werden mehrere Tools eingesetzt, die es ermöglichen, die gesetzten Ziele zu erreichen.

Die Reduzierung der Risiken im Zusammenhang mit Datenlecks und gleichzeitig die Vereinfachung der Einhaltung von Anforderungen zur Gewährleistung eines sicheren Umgangs mit Daten können durch Methoden wie Verschlüsselungsschutz auf der Ebene der Datenübertragung und -speicherung, Verwaltung sicherer Passwörter, Verwaltung des Zugriffs privilegierter Benutzer sowie kontinuierliche Überwachung verdächtiger Aktivitäten erreicht werden.

Mehrstufiger Schutz von Datenbanken

Der Schutz von Daten wird durch die Minimierung der Risiken von Datenlecks und den Schutz von Benutzerkonten gewährleistet.

- Die Zugriffskontrolle auf Daten ist ein wesentlicher Schritt, der einen vollständigen Schutz der Daten gewährleistet. Dies wird durch den Schutz von Benutzerkonten mit sicheren Passwörtern und die Überprüfung durch die Einführung von Zwei-Faktor-Authentifizierung und hochzuverlässiger Geräteidentifikation erreicht. Der Schutz von Datenbanken ist ohne die Verwaltung von Passwörtern, die nur in transformierter, sicherer Form unter Verwendung von Einweg-Hashing gespeichert werden, nicht möglich. Dies ist von entscheidender Bedeutung für die Aufrechterhaltung der Sicherheit. Authentifizierung in Kombination mit einer klar strukturierten Autorisierung schützt wichtige Daten am besten vor böswilligen Akteuren.

- Durch die Aufteilung der Benutzerpflichten innerhalb des Systems verhindern Sie den Missbrauch von Privilegien und minimieren versehentliche oder vorsätzliche Änderungen der in der Datenbank enthaltenen Informationen. Die Einrichtung von Zugriffsbeschränkungen ist eine sehr effektive Maßnahme, durch die ein normaler Benutzer nicht einmal von der Existenz von Informationen erfährt, die nicht für ihn bestimmt sind.

Die Aufteilung der Zugriffsrechte kann durch die Einstellung von Vertraulichkeitsstufen für Systemobjekte und Benutzer sowie durch die Verwendung eines rollenbasierten Zugriffsmodells auf Daten erreicht werden.

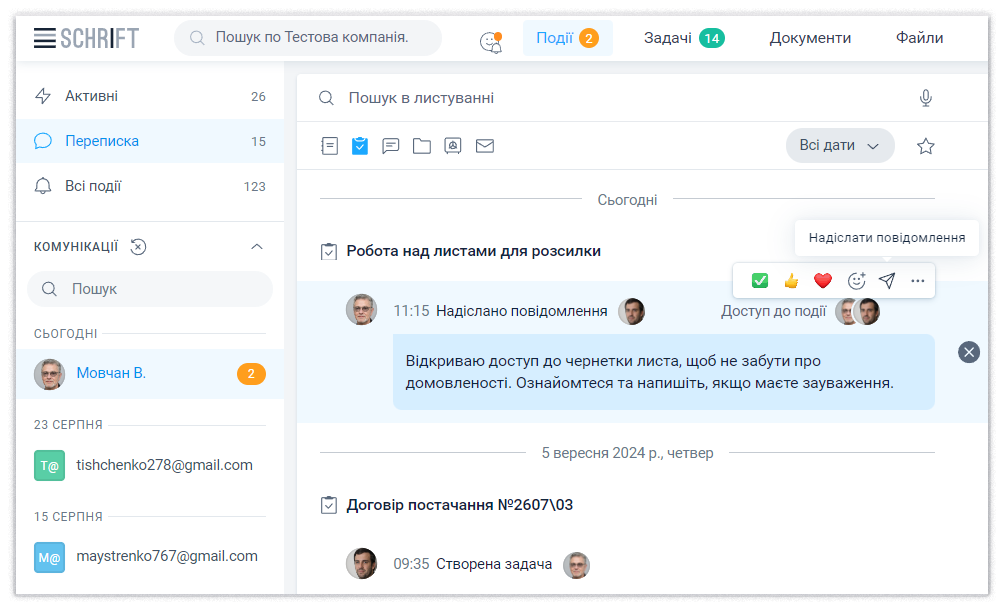

- Optimal ist es, wenn eine kontinuierliche Überwachung durchgeführt wird, die es ermöglicht, aktive Aktionen in der Datenbank zu verfolgen. Auf diese Weise können Sie die Aktivitäten der Benutzer im Netzwerk und die direkt in der Datenbank initiierten Aktionen verfolgen. Im Falle des Verdachts einer Kompromittierung eines Benutzerkontos können Sie den Zugriff dieses Mitarbeiters auf die Daten vorübergehend einschränken.

- Sorgen Sie für die Sicherheit von Daten in der Cloud. Die Verschlüsselung von Daten ist eine der effektivsten Methoden zur Gewährleistung des Schutzes, der die Sicherheit der Daten selbst betrifft. Die Verwendung von Verschlüsselungstechnologien für in der Datenbank gespeicherte Informationen macht es unmöglich, diese ohne die entsprechenden Verschlüsselungsschlüssel zu lesen.

- Der Datenverkehr zwischen Client und Server muss ebenfalls während der Datenübertragung geschützt werden, da die Möglichkeit besteht, dass Informationen während des Transits abgefangen werden. Die Verwendung des HTTPS-Protokolls mit einem SSL-Zertifikat ermöglicht es, die Systemdaten vor dem Abfangen durch Dritte während der Übertragung zu schützen.

- Effiziente Speicherung und physischer Schutz von Daten, was schnelle Suche, Aktualisierung von Daten, Gewährleistung der Vertraulichkeit von Informationen und vieles mehr bedeutet, wird durch die Speicherung von Daten auf physisch getrennten Servern erreicht. Die Sicherstellung der Erhaltung der Informationen, die auf diesen Servern gespeichert sind, wird durch die Anwendung einer Backup-Richtlinie gewährleistet, die eine tägliche automatische Sicherung der Datenbank auf separate Server vorsieht.

Durch die Bereitstellung von Cloud-Datenbanken können Sie die Kosten des Unternehmens erheblich senken, Personal freisetzen und es für die Erfüllung anderer wichtiger Aufgaben einsetzen sowie die Flexibilität Ihrer Organisation gewährleisten.

Beachten Sie, dass die Nutzung der Cloud zusätzliche Risiken mit sich bringt, die mit der Erweiterung des Netzwerkperimeters und der Zunahme von Angriffsflächen verbunden sind. Bei Einhaltung der Empfehlungen, die die Sicherheit von Datenbanken gewährleisten, hilft Ihnen die Cloud, einen maximal robusten Schutz bei minimalen Kosten und maximaler Effizienz aufzubauen.