16 März 2025

Zuverlässigkeit von Cloud-Lösungen im EDMS

An die Stelle lokaler Systeme, die auf eigenen Servern von Unternehmen gehostet werden, treten Cloud-Lösungen. Immer mehr moderne Anwendungen und Dienste für Unternehmen nutzen spezialisierte Server für Berechnungen und Datenspeicherung.

Die Vorteile von Cloud-Lösungen sind die ständige Verfügbarkeit von Daten, die fehlenden Kosten für die Infrastrukturwartung, die einfache Skalierbarkeit und aktuelle Software- und Hardware-Tools.

Trotz der weit verbreiteten Nutzung von Cloud-Lösungen ist eine der Hindernisse für die Einführung von EDMS, die als SaaS arbeiten, die Sorge um die Sicherheit und den Schutz von Unternehmensdaten.

Betrachten wir die Wahrscheinlichkeit potenzieller Bedrohungen in lokalen

und Cloud-Lösungen im Vergleich

|

Bedrohung |

Beschreibung |

Cloud |

Lokale Bereitstellung |

|---|---|---|---|

|

Hacking und Diebstahl von Konten |

|

mittel |

mittel |

|

Bedrohung durch Schadsoftware |

Trojaner (Erpressungsviren), die den Zugriff auf das System blockieren und ein Lösegeld für den Entschlüsselungscode verlangen. Solche Anwendungen stören die Arbeit des Computers oder stehlen persönliche Daten der Benutzer. |

niedrig |

hoch |

|

Physische Beschädigung von Servern |

|

niedrig |

hoch |

|

Diebstahl oder Beschädigung von Daten – Hacker |

Handlungen von Angreifern, um auf Daten auf dem Server zuzugreifen. Dies ist das elektronische Äquivalent eines Einbruchs. Nachdem sie Zugriff auf das System erhalten haben, stehlen sie vertrauliche Daten oder installieren schädliche Software. |

niedrig |

hoch |

|

DDoS-Angriffe |

Die Systeme werden außer Betrieb gesetzt, in der Regel im Rahmen von unlauterem Wettbewerb. Sie können die Leistung verlangsamen oder vollständig stoppen, was zu unvermeidlichen Ausfällen von Geschäftsprozessen führt. In der Regel zielen Angriffe auf Schwachstellen in Datenbanken und Servern ab. Daher ist es wichtig, dass der Anbieter spezielle Schutzmechanismen zur Verhinderung von DDoS-Angriffen verwendet. |

mittel |

niedrig |

Mit welchen Technologien wird die Sicherheit von Cloud-EDMS gewährleistet?

Cloud-Dienste verwenden Authentifizierungs- und Autorisierungsmechanismen für Geräte, die den Zugriff auf Daten kontrollieren und unbefugten Zugriff verhindern.

Zwei-Faktor-Authentifizierung (und sogar Drei-Faktor-Authentifizierung) sowie Protokollierung aller Aktionen im System, Einschränkungen beim Login von nicht autorisierten Geräten, Resistenz gegen Passwortknacken – minimieren die Risiken, dass ein Angreifer auf Benutzerkontodaten zugreifen kann.

Cloud-Dienste sind weniger anfällig für Viren, da die Software auf den Servern ständig aktualisiert wird, die Isolierung von Netzwerkknoten die Verbreitung von Viren verhindert und hochqualifizierte Fachleute den Zustand der Infrastruktur kontinuierlich überwachen.

Um die Sicherheit von Cloud-Diensten zu gewährleisten, werden verschiedene Schutzmaßnahmen verwendet. Eine dieser Maßnahmen ist die Verschlüsselung von Daten. Verschlüsselung des Datenverkehrs und der Schlüsseldaten auf dem Server sowie Verschlüsselung der Client-Anmeldedaten schützen vor Diebstahl oder Beschädigung von Daten.

Die Gefahr des Verlusts oder der Beschädigung von Daten durch physische Beschädigung von Servern ist praktisch ausgeschlossen, da sie vor unbefugtem Zugriff geschützt sind, geografisch verteilt (Informationen können auf Servern gespeichert werden, die sich auf verschiedenen Kontinenten befinden) und regelmäßig gesichert werden.

Die Wahrscheinlichkeit von DDoS-Angriffen wird durch spezialisierte Systeme minimiert, die die Angriffsquellen genau filtern und schädliche Anfragen auf Zwischenadressen umleiten. Die Fachleute der Rechenzentren verfügen über die notwendige Qualifikation, um ein solches System effektiv zu konfigurieren und zu warten.

Informationssicherheit ist ein wichtiger Aspekt bei der Nutzung von Cloud-Diensten. Anbieter von Cloud-Systemen führen regelmäßig Sicherheitsaudits und -tests durch, um Schwachstellen im System zu identifizieren und zu beheben. Die Verwendung verschiedener Schutzmaßnahmen ermöglicht es, das Sicherheitsniveau zu erhöhen und Daten vor möglichen Bedrohungen zu schützen.

Eine vollständige Unverwundbarkeit in jedem Computersystem ist natürlich unerreichbar. Aber wir sehen, dass moderne Cloud-Technologien sicherer sind.

Manchmal werden lokale Lösungen fälschlicherweise als langfristig günstiger angesehen. Obwohl die Kosten für den Aufbau eines sehr zuverlässigen und sicheren Systems (spezielle Ausrüstung, Einrichtung, Wartung) – letztendlich deutlich höher sind als bei einer Cloud-Lösung. Es ist kein Wunder, dass Cloud-Lösungen in EDMS praktisch alternativlos werden.

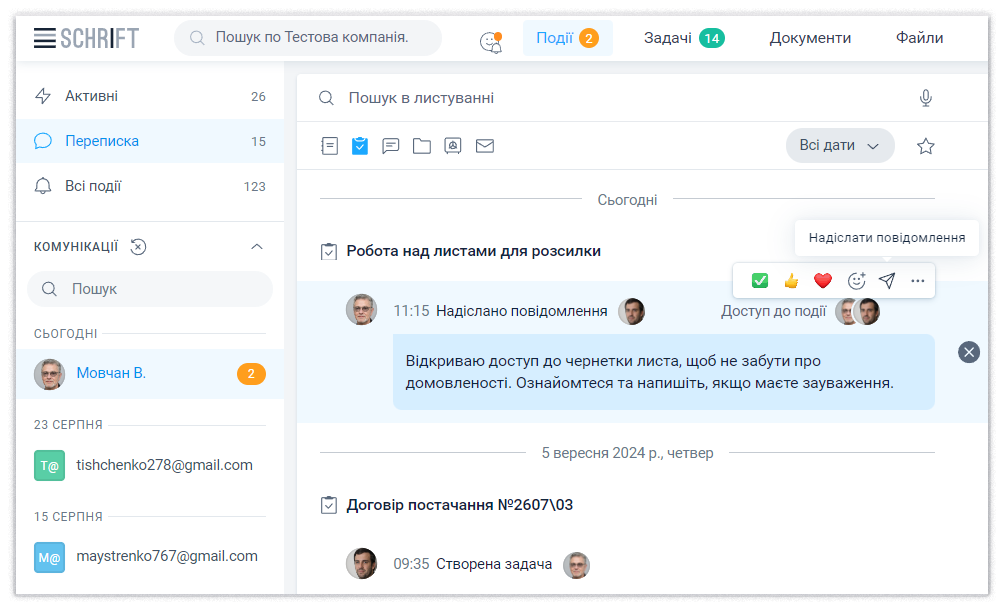

Wir bieten Ihnen an, die Arbeit des elektronischen Dokumentenmanagementsystems – schrift.ostrean.com jetzt kostenlos zu testen.