17 Mar 2023

Рішення з безпеки даних

Основні концепції забезпечення захисту інформації – конфіденційність, цілісність, доступність. В англійській мові це звучить як confidentiality, integrity and availability або CIA.

Таким чином, система захисту інформації повинна виходити з того, що необхідно захистити комерційну інформацію компанії від несанкціонованого доступу і від випадкового видалення або зміни, а кожен співробітник мав доступ до даних, необхідних йому для роботи.

Для зниження ризиків, пов’язаних із витоком даних, використовується відразу кілька інструментів, які дають можливість досягти поставлених цілей.

Зменшити ризики, пов’язані з витоком даних, і при цьому спростити дотримання вимог для гарантування безпечного способу роботи з даними допоможуть такі методи, як захист шифруванням на рівні передавання та зберігання даних, управління надійними паролями, управління доступом привілейованих користувачів, а також постійний та моніторинг підозрілих активностей.

Багаторівневий захист бази даних

Захист даних забезпечується за рахунок мінімізації ризиків витоку даних та захисту облікового запису користувача .

- Контроль доступу до даних є основним кроком, що гарантує

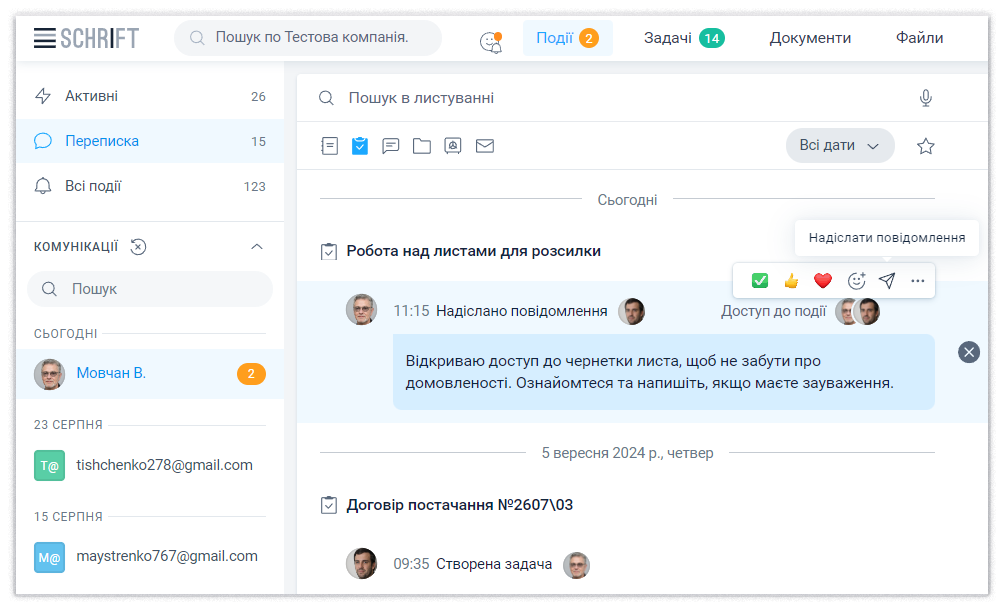

повний захист даних. Проводиться за рахунок захисту облікового запису користувача надійними паролями та перевірки завдяки впровадженню двофакторної автентифікації та наднадійної ідентифікації пристрою користувача. Захист бази даних неможливий без управління паролями, які зберігаються тільки в перетвореному, безпечному вигляді із застосуванням одностороннього хешування, що має вагоме значення для підтримання безпеки. Автентифікація разом із чітко побудованою авторизацією найкраще захищають важливі дані від зловмисників. - Розділяючи обов’язки користувачів усередині системи, ви запобігаєте зловживанням привілеями, а також зведете до мінімуму випадкові або навмисні зміни інформації, що міститься в базі даних. Налаштування розмежуваннь прав доступу дуже дієвий захід, завдяки якому пересічний користувач не зможе дізнатися про сам факт існування непризначеної для нього інформації.

Розмежування прав доступу можливе налаштуванням рівнів конфіденційності об’єктів системи та користувачів, а також завдяки використанню рольової моделі доступу до даних.

- Оптимально, коли проводиться постійний моніторинг, що дозволяє відстежувати активні дії з базою даних. Таким чином, ви зможете простежити за активністю користувачів у мережі та діями, ініційованими безпосередньо в самій базі. Та у разі виникнення підозр компрометації облікового запису користувача на деякий час обмежити доступ цього співробітника до даних.

- Подбайте про безпеку даних у хмарі. Шифрування даних є одним із найефективніших методів забезпечення захисту, що стосується безпеки самих даних. Використання технології шифрування інформації, що зберігається в базі даних, робить її прочитання неможливим для осіб, які не володіють ключами шифрування.

- Трафік між клієнтом і сервером також має бути захищеним під час передавання данных, оскільки існує ймовірність перехоплення інформації в момент її транзиту. Використання https-протоколу з використанням SSL-сертифіката дає змогу захистити дані системи від перехоплення сторонніми особами під час передавання.

- Ефективне зберігання та фізичний захист даних, а це означає швидкий пошук, оновлення даних, забезпечення конфіденційності інформації та багато іншого, забезпечується зберіганням даних на фізично розрізнених серверах. Забезпечення збереження безпосередньо інформациї, що міститься на цих серверах, вирішується застосуванням політики резервного копіювання інформації, яка передбачає щоденне автоматичне копіювання бази даних на окремі сервери.

Розгортаючи хмарні бази даних, ви зможете суттєво знизити витрати компанії, звільнити персонал та задіяти його для виконання інших важливих завдань, а також забезпечте гнучкість вашої організації.

Зверніть увагу, що використання хмари тягне за собою додаткові

ризики, пов’язані з розширенням периметра мережі та

збільшенням поверхневих загроз. При дотриманні рекомендацій, які гарантують безпеку баз даних, хмара допоможе вам побудувати максимально міцний захист при мінімумі витрат та максимумі оперативності.